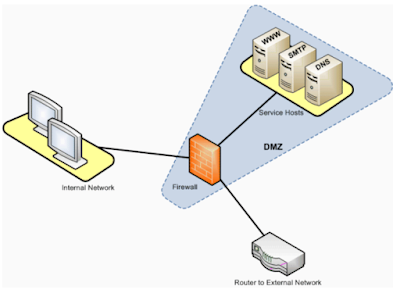

- DMZ (DeMilitarized Zone Network)(Adaptado SAP Help Portal)

- DMZ (zona desmilitarizada) é uma zona intermédia ou sub-rede física ou lógica que separa a rede interna (LAN) da rede pública (internet).

- O objetivo de uma DMZ é adicionar uma camada de segurança à rede local (LAN) de uma organização. Isso significa que um invasor externo só tem acesso aos equipamentos/servidores da DMZ, e não têm acesso à rede interna (LAN).

- Uma DMZ também é conhecida como rede de perímetro.

• Servidores Web (HTTP)

• Servidores de email (SMTP, POP3 e IMAP)

• Servidores de DNS

• Servidores FTP

• Servidores VoIP (Voice over Internet Protocol)- Quaisquer serviços prestados aos utilizadores na Internet devem ser colocados na DMZ

- Os hosts na DMZ não podem fazer conexões à rede interna, mas podem para a rede externa.

- Os hosts na DMZ podem comunicar entre si

- Os hosts na DMZ forneçam serviços para a rede interna e à rede externa,

- O firewall controla o tráfego da rede externa para os servidores na DMZ e os clientes da rede interna.

- A rede interna pode iniciar conexões à rede externa e aos servidores da DMZ, mas nenhuma das outras redes pode iniciar conexões nesta. (setas cor vermelha)

- A rede externa (internet) pode iniciar conexões com os servidores na DMZ mas não pode para a rede interna (seta cor verde)

Arquitetura de rede contendo uma DMZ

Existem muitas maneiras diferentes de projetar uma rede com uma DMZ. Dois dos métodos mais básicos são: com um único firewall e o firewalls duplos.

Firewall Único (também conhecido como modelo de três pernas)

- Um único firewall com pelo menos três interfaces de rede pode ser usado para criar uma arquitetura de rede contendo uma DMZ.

- A rede externa é formada a partir do Provedor de Serviços de Internet (ISP) ao firewall na primeira interface de rede, a rede interna é formada a partir da segunda interface de rede e a DMZ é formada a partir da terceira interface de rede.

- O firewall torna-se um único ponto de falha para a rede e deve ser capaz de lidar com todo o tráfego que vai para a DMZ, bem como para a rede interna.

Firewall duplo

Esta implementação usa dois firewalls para criar uma DMZ. O primeiro firewall (também chamado de firewall "front-end") deve ser configurado para permitir o tráfego destinado apenas à DMZ. O segundo firewall (também chamado de firewall "back-end") permite apenas o tráfego da DMZ para a rede interna.

Firewalls duplos fornecem uma infraestrutura mais segura.

Em algumas organizações, os dois firewalls são fornecidos por dois fornecedores diferentes. Se um invasor conseguir romper o primeiro firewall, pode levar mais tempo para romper o segundo firewall se for feito por um fornecedor diferente e, portanto, é menos provável que sofra das mesmas vulnerabilidades de segurança.

Configurar DMZ em pFSense

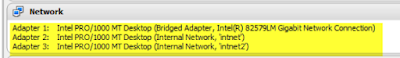

- Interface em ponte - Nossa WAN

- Rede interna 'intnet' - Nossa LAN

- Rede interna 'intnet2' - Nosso DMZ

Etapa 1 - Criação de uma interface DMZ

Etapa 2 - Habilitando DHCP na interface DMZ

Etapa 3 - Configurando regras de firewall

Permitir tráfego da rede externa para a DMZ:

- Permitir conexões de entrada (por exemplo, protocolos TCP ou UDP) para os serviços específicos hospedados na DMZ, como HTTP (porta 80) ou SSH (porta 22). Por exemplo:

- Fonte: Rede externa

- Destino: Endereço IP da DMZ

- Porta de destino: Porta do serviço específico

- Permitir conexões de entrada (por exemplo, protocolos TCP ou UDP) para os serviços específicos hospedados na DMZ, como HTTP (porta 80) ou SSH (porta 22). Por exemplo:

Permitir tráfego da DMZ para a rede interna:

- Permitir conexões de saída (por exemplo, protocolos TCP ou UDP) da DMZ para a rede interna, conforme necessário para a comunicação com os recursos internos. Por exemplo:

- Fonte: Endereço IP da DMZ

- Destino: Rede interna

- Porta de destino: Porta do serviço interno

- Permitir conexões de saída (por exemplo, protocolos TCP ou UDP) da DMZ para a rede interna, conforme necessário para a comunicação com os recursos internos. Por exemplo:

Restringir tráfego de entrada não autorizado:

- Bloquear todo o tráfego de entrada não autorizado que não corresponda às regras permitidas especificadas anteriormente. Por exemplo:

- Fonte: Qualquer

- Destino: Qualquer

- Ação: Bloquear

- Bloquear todo o tráfego de entrada não autorizado que não corresponda às regras permitidas especificadas anteriormente. Por exemplo:

Permitir tráfego de saída da rede interna:

- Permitir que a rede interna acesse a Internet ou outras redes externas, conforme necessário. Por exemplo:

- Fonte: Rede interna

- Destino: Qualquer

- Porta de destino: Todas as portas ou portas específicas, dependendo dos requisitos

- Permitir que a rede interna acesse a Internet ou outras redes externas, conforme necessário. Por exemplo:

Acesse o painel de administração do pfSense através do navegador web.

Vá para a seção "Firewall" e clique em "NAT".

Selecione a guia "Redirecionamento de Portas" (Port Forward).

Clique em "Adicionar" para criar uma nova regra de redirecionamento de portas.

Preencha os seguintes campos:

- Interface: Selecione a interface de entrada para a qual o tráfego externo chegará (por exemplo, WAN).

- Protocolo: Selecione o protocolo (TCP, UDP ou ambos) para a regra de redirecionamento.

- Endereço de origem: Defina a origem do tráfego externo (geralmente qualquer).

- Portas de origem: Especifique as portas de origem externa (se aplicável).

- Endereço de destino: Insira o endereço IP do servidor ou dispositivo na DMZ que receberá o tráfego.

- Porta de destino: Defina a porta de destino no servidor ou dispositivo da DMZ.

- Tradução de destino: Selecione "Redirecionar para endereço IP" e insira o endereço IP interno da DMZ.

- Porta de destino: Defina a porta de destino no servidor ou dispositivo na DMZ.

Clique em "Salvar" para aplicar a regra de redirecionamento de portas.

Sem comentários:

Enviar um comentário