Visita guiada ao Data Center PT na Covilhã

HTTPS://WWW.YOUTUBE.COM/WATCH?V=2ETLBDNVBFK

SEGURANÇA INFORMÁTICA (FONTE CNCS CENTRO NACIONAL CIBERSEGURANÇA)

[Definição] – Tomada de um conjunto de medidas de segurança (físicas, lógicas e administrativas) e de medidas de urgência em caso de situações imprevistas, de forma a assegurar a proteção dos bens informáticos de uma organização (hardware, software e dados), assim como a continuidade do serviço.

SEGURANÇA DE REDES

[Definição] – Conjunto de regras que devem ser respeitadas no acesso a redes de comunicação, na navegação na Web, no uso de palavras-passe e de chaves criptográficas, e nos ficheiros anexados a mensagens de correio eletrónico. Habitualmente são integradas num documento que expõe a arquitetura do ambiente de segurança da empresa.

a área de segurança de rede consiste na provisão e políticas adotadas pelo administrador de rede para prevenir e monitorar o acesso não autorizado, uso incorreto, modificação ou negação da rede de computadores e dos seus recursos associados.

CIBERSEGURANÇA

[Definição] Conjunto de medidas e ações de prevenção, monitorização, deteção, reação, análise e correção que visam manter o estado de segurança desejado e garantir a confidencialidade, integridade e disponibilidade da informação, das redes digitais e dos sistemas de informação no ciberespaço, e das pessoas que nele interagem.

Cibersegurança (wikipédia)

é a proteção de sistemas de computadores contra o roubo ou danos ao hardware, software ou dados digitais, bem como a interrupção ou desorientação dos serviços que fornecem.

Princípios da Segurança da Informação CIDAN

- Confidencialidade (propriedade que limita o acesso a informação apenas às entidades legítimas, ou seja, àquelas que estão autorizadas pelo proprietário da informação) - garantia que os dados são confidenciais/sigilosos e que não podem ser acedidos por pessoas não autorizadas

- Integridade (propriedade que garante que a informação manipulada mantenha todas as características originais estabelecidas pelo proprietário da informação, incluindo controle de mudanças e garantia do seu ciclo de vida) - garantia de que os dados ou a informação não foi alterada de modo não autorizado

- Disponibilidade propriedade que garante que a informação esteja sempre disponível para o uso legítimo, ou seja, por aqueles utilizadores autorizados pelo proprietário da informação, ou seja garantia de que uma informação está sempre disponível para acesso de utilizadores autorizados

- Autenticidade propriedade que garante que a informação é proveniente da fonte anunciada e que não foi alvo de mutações ao longo de um processo, ou seja garantia da identidade do autor da informação

- Não repúdio (garantia que o autor não pode negar a autoria da informação)

NecEssIDade de segurança

- Crescente dependência de sistemas de computadores

- Crescente número de dispositivos (smartphones, televisores, IoT) conectados à internet e redes sem fio (Bluetooth e Wi-Fi)

- A utilização das Redes Sociais cresceu de forma acentuada e a sua utilização acarreta riscos

- Aumento do número de ameaças e ataques à segurança dos sistemas

- Existência de vulnerabilidades nos softwares que são explorados pelos crackers

Conceitos

* Vulnerabilidades dos sistemas (fragilidades do sistema ou software que podem ser exploradas através de ameaças)

Falhas, erros ou vulnerabilidades descobertas no software que podem originar problemas de segurança. Novas vulnerabilidades de software são descobertas a toda a hora e deixadas por resolver, tornando-se portas de entrada para ciberataques e infeções

* Ameaças /Threat (podem resultar em danos para sistemas ou organização)

Ator ou ação capaz de explorar uma vulnerabilidade existente num ativo ou sistema de informação e por via desse facto provocar um impacto negativo no mesmo ou nos serviços que aquele suporta.

Ataque/Attack - Tentativa de destruir, expor, alterar, desativar, retirar ou adquirir acesso não autorizado a um ativo

ATAQUE

[Definição] – Qualquer tipo de atividade maliciosa que tenta coletar, perturbar, negar, degradar ou destruir recursos de sistema de informação ou a informação em si.

* Risco (probabilidade de uma ameaça explorar uma fragilidade, resultando num impacto negativo para o sistema ou organização)

Risco = Vulnerabilidade X Ameaça

Ciberameaças (fonte CNCS Nau documento Sensibilizar para a cibersegurança)

• Phishing• Malvertising

• Software vulnerabilities

• SQL injection

• Ataques às palavras-chave

• Ransomware

• Ataques de negação de serviço (DoS/DDos)

• Drive-by downloads

• Ataques Man-in-the-middle (MITM)

• Scareware

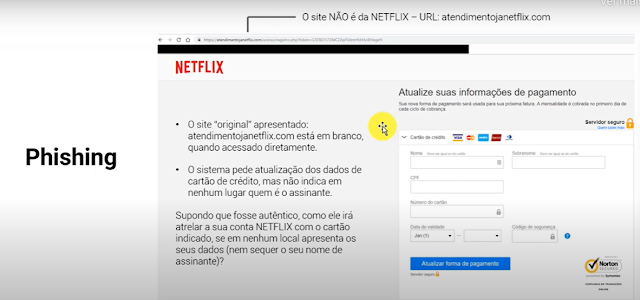

Phishing

Uma tentativa maliciosa de adquirir informação sensível tentando passar por uma fonte fidedigna via email, texto, pop-up, etc.

A maior parte dos ciberataques acontecem por falta de cuidados dos utilizadores.

Os atacantes sabem que os utilizadores são o elo mais fraco e têm vindo a desenvolver as suas capacidades de criação de mensagens de phishing que não só parecem legítimas como parecem vir de fontes conhecidas e de confiança.

Como se proteger:

No caso das organizações:

- além de sensibilizar e treinar os funcionários para a deteção de sinais de emails de phishing

- evitar que as empresas utilizem emails como meio de transferência de ficheiros. Esta medida pode ser alcançada através da criação e implementação de políticas para "não abrir anexos", ao invés de deixar ao critério dos funcionários o que é ou não seguro.

Malvertising

Uso de anúncios publicitários para camuflar e executar ataques de malware

O malvertising não existe apenas em websites estranhos.

Damos como exemplo um ataque que ocorreu em janeiro de 2014 que deu origem a 27.000 infeções por hora através do website da Yahoo1, significa que o malvertising pode aparecer em websites legítimos e parecer um anúncio publicitário inofensivo.

Como se proteger:

Para além de cuidado em geral, é necessário ter atenção a anúncios estranhos, as organizações devem assegurar que os dispositivos eletrónicos dos funcionários têm as medidas de segurança necessárias instaladas

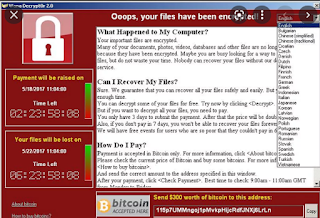

Ransomware

É um malware que encripta e ameaça destruir, remover permanentemente o acesso, ou publicar informação, caso a vítima não pague determinada quantia ao atacante.

Ransomware – representa um tipo de malware que infetam os sistemas informáticos dos utilizadores e manipulam o sistema de forma a que a vítima não consiga utilizar, parcial ou totalmente, os dados armazenados. A vítima geralmente recebe um aviso de chantagem por pop-up, pressionando a vítima a pagar um resgate para recuperar o acesso total ao sistema e aos ficheiros. (fonte ENISA)

Atualmente, o ransomware tem sido o foco da cibersegurança, tornando-se muito popular e uma forma dos atacantes lucrarem com os seus exploits.

Um exemplo de ransomware é o cryptowall que aparecu pela primeira vez em 2014, que foi criado para infetar todas as versões do Windows.

- Ransomware de bloqueio: bloqueia as funções básicas do computador

- Ransomware de criptografia: criptografa dados importantes, como documentos, imagens e vídeos, mas não interfere nas funções básicas do computador

Locky 2016

Exploit - Software Vulnerabilities

Um exploit é um pedaço de software, um pedaço de dados ou uma sequência de comandos que tomam vantagem de um defeito, falha ou vulnerabilidade a fim de causar um comportamento acidental ou imprevisto a ocorrer no software ou hardware de um computador ou em algum eletrônico. Wikipédia

Falhas, erros ou vulnerabilidades descobertas no software que podem originar problemas de segurança.

Novas vulnerabilidades de software são descobertas a toda a hora e deixadas por resolver, tornando-se portas de entrada para ciberataques e infeções.

Como se proteger:

Considere investir em software de gestão de patching e uma estrutura funcional que torne a gestão de vulnerabilidades numa prática diária. Sempre que possível, limite e uniformize as versões dos sistemas operativos e aplicações que os seus funcionários utilizam. Desta forma, os processos de scanning de vulnerabilidades, patchs e atualizações tornam-se mais fáceis de gerir.

Um patch (termo da língua inglesa que significa, literalmente, "remendo") é um programa de computador criado para atualizar ou corrigir um software de forma a melhorar sua usabilidade ou performance.[1] Quando patches corrigem bugs ou vulnerabilidades de segurança, se dá o nome de bugfix.[2]

Ataque de Negação de Serviço (DoS/DDoS)

Uma tentativa de inutilizar um serviço online ao entupi-lo com tráfego, algumas vezes através do uso de redes inteiras de dispositivos eletrónicos infetados, conhecidas como botnets, resultando num ataque de negação de serviço (DDoS).

Ataques DDoS podem ser utilizados por hacktivistas para “deitar abaixo” websites por razões políticas ou por criminosos como mais um método de extorsão.

Como se proteger:

Para proteger o website da sua empresa deve conseguir bloquear ou absorver tráfego malicioso.

Drive-by Downloads

Um ataque que instala malware no dispositivo do utilizador, assim que ele visita um website infetado. Infelizmente, nem todo o malware precisa de tanta interação, por vezes não é necessária qualquer interação da parte do utilizador para que o malware seja instalado.

No caso dos drive-by downloads, os utilizadores podem ser infetados automaticamente ao visitarem simplesmente um website. Assim como o malvertising, o website não tem que parecer suspeito para estar infetado — os criminosos podem comprometer websites legítimos que tenham um tráfego muito elevado.

Como se proteger:

Tendo em conta que a infeção pode ocorrer sem o seu conhecimento é importante reduzir tanto o risco como as consequências do ataque. Para se proteger, deve certificar-se que os utilizadores têm o software atualizado, têm segurança endpoint instalada nos seus dispositivos e que as máquinas não têm privilégios de administração.

SQL Injection

é um tipo de ameaça de segurança que se aproveita de falhas em sistemas que interagem com bases de dados através de comandos SQL, onde o atacante consegue inserir uma instrução SQL personalizada e indevida dentro de uma consulta (SQL query) através da entradas de dados de uma aplicação, como formulários ou URL de uma aplicação

O que é:

Um tipo de exploit de segurança consiste na inserção, pelo atacante, de código SQL“structured query language” numa entrada do dispositivo eletrónico, para permitir a execução do(s) programa(s) pretendido(s).

Por exemplo, um atacante poderia utilizar o formulário de login de um utilizador para enviar um pedido à base de dados para obter as credenciais de acesso em vez de tentar entrar com nome de utilizador e usar a sua palavra-passe. Se tiver sucesso, o ataque pode garantir ao atacante o acesso ilegítimo a toda a base de dados. [7]

Como se proteger:

Ataques de SQL injection são possíveis devido a vulnerabilidades existentes na fase de desenvolvimento do software. Para se proteger, deve fazer todas as atualizações dos sistemas e instalar os respetivos patchs.

Man-in-the-Middle (MITM) Attack

O que é:

Uma técnica utilizada para intercetar e atrasar a comunicação entre duas partes ou sistemas, para capturar, enviar e receber informação privilegiada. Os hackers utilizam ataques man-in-the-middle para adquirir credenciais de acesso e outras informações privilegiadas, modificar transações e comprometer sistemas.

Como se proteger:

Para se proteger de ataques man-in-the-middle tente utilizar técnicas de autenticação e encriptação, de forma a garantir ligações mais seguras. Uma dessas formas é o uso de “virtual private networks” (VPN). Evite também transferir ficheiros, dados e informações sensíveis por email.

Ataques às palavras-passe

O que é:

Tentativa para descobrir palavras-passe. Os atacantes podem tentar ganhar acesso ao seu sistema de uma maneira menos sofisticada — tentando descobrir as suas palavras-passe. Mesmo sendo uma técnica antiga, atualmente as ferramentas que os hackers têm ao seu dispor são tecnologia de [8] ponta. Determinado software e ataques de força bruta podem permitir aos atacantes obter as palavras-passe de terceiros, em minutos.

Como se proteger:

Deve utilizar e encorajar os seus funcionários a adotar palavras-passe mais fortes, a usar software de gestão de palavras-passe, atualizá-las com regularidade e a não partilhá-las com terceiros, nem utilizarem a mesma palavra-passe para diferentes plataformas.

SCAREWARE

O que é:

Software malicioso que engana as pessoas, levando-as a acreditar que os seus dispositivos eletrónicos estão infetados e as convence a fazer o download de falsas ferramentas para remoção de malware. Ferramentas essas que vão infetar a máquina. Através do scareware os atacantes aproveitam-se do medo das vítimas para as fazer instalar software malicioso nas suas máquinas. Este tipo de ataque é, geralmente, propagado através de janelas pop-up onde os utilizadores são informados sobre a forma como devem proceder para resolver o problema da (falsa) infeção e como limpar o sistema informático, indicando o link para descarregar a ferramenta de limpeza.

Como se proteger:

Uma defesa sólida inclui a instalação de firewalls e de várias camadas de segurança. Contudo, a sensibilização e preparação dos utilizadores é a barreira mais segura contra este tipo de ciberataque.

Bot e Botnet

Botnet são redes de computadores infetados por malware e usados para cometer crimes no ciberespaço.

O cibercriminoso ou “mestre do bot” usa malware especial - chamado de Trojans - que às vezes aparece num anexo de e-mail infetado ou num link que pode ser induzido a abrir. Assim que estiver em seu dispositivo, o botnet entrará em contato com seu centro de comando e controle.

O invasor agora pode controlar seu dispositivo remotamente, ou até mesmo se comunicar com outros dispositivos infetados, para cometer roubo de identidade e fraude financeira, enviar milhões de e-mails de spam ou até mesmo fechar sites em ataques de negação de serviço distribuído (DDoS).

- Certifique-se de ter um software antivírus em seus dispositivos que verifica se há malware e o remove. É importante notar que o Windows 10 e o Windows 8 já têm o Windows Security ou o Windows Defender Security Center instalados.

- Use um firewall - o Windows 10 e o Windows 8 têm um firewall integrado que é ativado automaticamente.

- Mantenha o Windows ou seu sistema operativo atualizado, configurando sua máquina para instalar atualizações automaticamente.

- Não baixe nenhum anexo suspeito ou clique em links incomuns nas mensagens. Eles podem estar disfarçados como vindos de fontes confiáveis.

- Navegue na web com segurança e use um navegador moderno, como o Microsoft Edge, que pode ajudar a bloquear sites e códigos maliciosos. Baixe apenas software de sites confiáveis.

- Certifique-se de que suas senhas estão protegidas.

Em 2020, as ciberameaças mais concretizadas pelos cibercriminosos são o phishing, malware (que inclui ransomware), compromissos de conta, exploração de vulnerabilidades, DDoS, botnets e data breaches.

Tipos de trojans

Em sua maioria, os trojans têm a função de controlar o computador dos utilizadores, roubar dados, espionar utilizadores ou proliferar mais malwares para a máquina da vítima.

Tipos de ameaças mais comuns que partem de um ataque Trojan:

- Backdoors

geram acesso remoto ao sistema, alterando a segurança para permitir que o hacker mantenha controle sobre o dispositivo, a fim de roubar dados ou inserir ainda mais malwares.

- Spyware – observa suas ações enquanto o utilizador acede a contas on-line ou insere dados do seu cartão de crédito para enviar seus dados para o hacker.

- Trojans Zumbificantes – manipulam seu computador com o intuito de torná-lo um “escravo”, sob controle de um hacker.

- Trojans Downloader – baixam e implementam outros softwares maliciosos como ransomware ou keyloggers.

Segurança de Dispositivos Móveis (CNCP)

Hacker - pessoa que se dedique intensamente em alguma área específica da computação e descobre utilidades além das previstas nas especificações originais (novas funcionalidades de softwares, fragilidades de segurança,

Crackers são Hackers que usam seu conhecimento para fins ilegais ou prejudiciais, sem ética.

Tipos de Crackers:

Crackers de criptografia: dedicam-se à quebra de criptografia (cracking codes).

Crackers de softwares: programadores que fazem engenharia reversa de um determinado programa, ou seja, que alteram o conteúdo de um determinado programa pra fazê-lo funcionar de forma incorreta.

Desenvolvedores de vírus, worms, trojans e outros malwares: programadores que criam pequenos softwares que causam danos ao utilizador.

SEGURANÇA FÍSICA E SEGURANÇA LÓGICA

--controlo de acesso a pessoas não autorizadas através de implementação recursos de identificação de funcionários, como o uso de crachás, senhas e controlo de acesso -- controlar a entrada e saída de equipamentos e materiais -- controlar acesso pessoas da empresa por meio de registo de data, horário e responsável-- controlar entrada de visitantes na empresa, através de acompanhamento de um funcionário-- uso de mecanismos, como fechaduras eletrónicas, câmaras e alarmes, para controlarem o acesso aos ambientes que guardam backups e computadores com dados confidenciais

Segurança Lógica da Informação

Segurança lógica é um conjunto de recursos executados para proteger o sistema, dados e programas contra tentativas de acesso de pessoas ou programas não autorizados

Este tipo de proteção controla o acesso a aplicações, dados, sistemas operativos, senhas, arquivos log, através de firewall de hardwares e softwares, criptografia, antivírus e outras aplicações contra hackers/crackers e possíveis invasões às fontes internas da empresa

A segurança lógica permite que o acesso seja baseado no perfil de cada utilizador da empresa, através da sua autenticação por meio de login e senha.

A proteção da informação tem sido um grande desafio para as empresas devido às crescentes ameaças que podem provocar grandes prejuízos

Pelo que é necessário ter uma boa equipe de TI e atualizada com as novas tecnologias de segurança da informação

Importância da convergência entre a segurança física e lógica

Segurança Lógica da Informação

Segurança lógica é um conjunto de recursos executados para proteger o sistema, dados e programas contra tentativas de acesso de pessoas ou programas não autorizados

Este tipo de proteção controla o acesso a aplicações, dados, sistemas operativos, senhas, arquivos log, através de firewall de hardwares e softwares, criptografia, antivírus e outras aplicações contra hackers/crackers e possíveis invasões às fontes internas da empresa

A segurança lógica permite que o acesso seja baseado no perfil de cada utilizador da empresa, através da sua autenticação por meio de login e senha.

A proteção da informação tem sido um grande desafio para as empresas devido às crescentes ameaças que podem provocar grandes prejuízos

Pelo que é necessário ter uma boa equipe de TI e atualizada com as novas tecnologias de segurança da informação

Importância da convergência entre a segurança física e lógica

Sem comentários:

Enviar um comentário